| 運営会社 | 株式会社セブンペイ |

|---|---|

| サービス名 | 7pay(セブンペイ) |

| リリース | 2019年7月予定 |

| 特徴 | スマホ決済(QRコード) |

| アプリ | セブンイレブンアプリより |

| 使えるいお店 | セブンアンドアイグループを中心に利用可能 |

| 公式サイト | https://www.7pay.co.jp/ |

どうもキャッシュレスJAPAN編集部です。

今回はセブンイレブンの『セブンペイ』不正利用の手口を紹介していきます。

【セブンペイ】不正利用の概要

- 7月1日:セブンペイリリース

- 7月2日:ユーザーからの連絡で不正利用発覚

- 7月4日:クレジットや現金チャージを停止+新規登録も停止中

- 被害者数:約900名

- 被害総額:5500万円

被害にあった方も

セブンペイ側が対応を間違えれば、セブンペイは消えるかもしれない。 pic.twitter.com/zzmI4PxaIu

— インヴェスドクター (@Invesdoctor) 2019年7月3日

【セブンペイの対応】お客様への対応について

本件により被害に遭われたお客様には、全ての被害に対して補償

お客様サポートセンター緊急ダイヤル(TEL:0120‐192‐044)

不正利用の被害については、全て補償の対象になり、問い合わせ窓口も用意されてますね。

セブンペイの不正利用で社長が緊急会見

セブンペイのリリースからすぐに不正利用が発覚し、今回の事態に発展しました。

#セブンペイ 5500万円の不正利用の緊急会見、話題の部分ここだ。

二段階認証を知らず、記者から説明を受けているセブンペイ社長。

特に衝撃なのが、最後の方に『二段階うんぬん、というの』とか言っててこれ完全に初めて聞いたの確定だな…セキュリティ意識が低すぎ… pic.twitter.com/jv91uVVf6y

— ポイン@ハイパーニート (@poipoikunpoi) 2019年7月4日

社長が二段階認証のことを知らなかったり、いろいろな甘さが目立つ会見でした。

PayPayでも100億円キャンペーンの時に、クレジットカードの不正利用の問題が起こり、セキュリティを強化しましたよね。

おいおいって感じですね(^_^;)

では、どのような手口で今回の不正利用が行われたのか紹介していきます。

【手口】セブンペイは簡単に乗っ取ることができる

ネット通販『オムニ7』と連携していること

セブンペイのハッキング頭良すぎる

セブンペイは、ネット通販「オムニ7」のシステムを使ってるんだけど、「オムニ7」は登録メアド,生年月日,電話番号が分かれば本人以外でもパスワードを変更できる。

そして、ネット通販は不正購入するとすぐに足がつくけど、

セブンペイなら足がつかない。見事。

— スイ@もぐもぐ🍎 (@straydrop411) 2019年7月4日

セブンペイハック、一体 何年前から準備していたんだ…。

大量の「登録メアド,生年月日,電話番号」のセットを知っていれば、

ハッカーはそれを自動入力するだけで、

セブンペイ経由でクレカを全額使用できる。この足がつかない状況が揃うまで、オムニ7の脆弱性をあえて放置するとは。

見事すぎる。

— スイ@もぐもぐ🍎 (@straydrop411) 2019年7月4日

- メールアドレス

- 生年月日

- 電話番号

たったそれだけの個人情報で、セブンペイ経由のクレジットカードを使うことができます。

オムニ7のパスワード再設定項目が脆弱すぎる

『オムニ7』のパスワードの再設定項目は

- 7iDのメールアドレス

- 送付先のメールアドレス

が異なっても大丈夫ということ。

これでは、利用ユーザーも知らない内に乗っ取られていても非常に気付きにくいシステムです。

オムニ7の不正利用は足がつくが、セブンペイなら足がつかない

セブンペイのハッキング頭良すぎる

セブンペイは、ネット通販「オムニ7」のシステムを使ってるんだけど、「オムニ7」は登録メアド,生年月日,電話番号が分かれば本人以外でもパスワードを変更できる。

そして、ネット通販は不正購入するとすぐに足がつくけど、

セブンペイなら足がつかない。見事。

— スイ@もぐもぐ🍎 (@straydrop411) 2019年7月4日

で犯行に及んだ方は、いつかオムニ7の脆弱性を活かして、不正利用をしようと淡々と待っていたということになります。

見る人から見れば、簡単乗っ取れるということがわかるということ。

セブンペイのリリースも半年ほど前から発表されてましたしね。

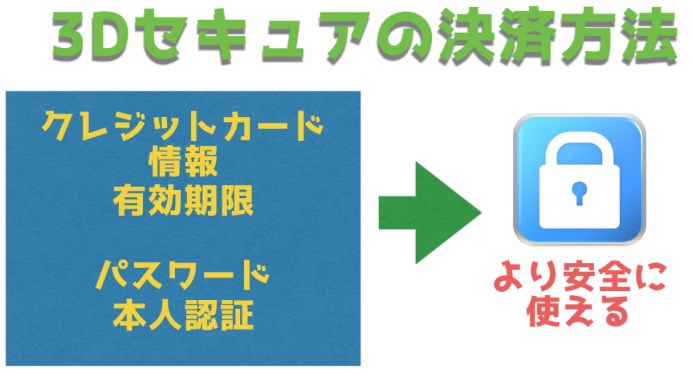

アプリ提供側は2段階認証や3Dセキュアなどは必須

本人認証サービス(3Dセキュア)とは、各クレジットカード会社が推奨している『本人認証サービス』のことです。

事前にクレジットカード会社に登録したパスワードを入力することで、他の人による『なりすまし』を防止するための仕組みになります。

自分で直接クレジットカードで支払うならいざ知らず、ネット通販ではクレジットカード情報を知っているだけで買い物ができてしまいますよね。

しっかりした通販サイトなどでは、必ずクレジットカードの本人認証サービスを通してしか買い物ができないケースがあります。

PayPayのようにスマホ決済とクレジットカードを紐づけする時などにも『本人認証サービス』は大切になるのです。

PayPayも今回のセブンペイのような不正利用の発覚をきっかけに、本人認証サービスを強化し、セキュリティを高めました。

利用するユーザーもこの辺りもしっかりしているか確認できるようにすべきですね。

アプリを提供する企業も問題だが、ユーザーも自分で判断する力が必要

これからほとんど個人情報や金融資産はデータで管理される時代になります。

そのプラットフォームを扱うセブンペイなどはもちろんその対策をすべきです。

そして利用するユーザーも自分が扱うキャッシュレス決済やサービスに関して、脆弱性に気付けるネットリテラシーも必要になると痛感させられる出来事ですね。

なんせ、セブンイレブンクラスの大企業であっても、少し考えればわかりそうな脆弱性だったにも関わらず、サービスとしてリリースしてしまったくらいです。

1ヶ月も前に「会員登録の仕組みに関するご指摘につきましては、担当部署に申し伝え、今後のサービス向上への参考にさせていただきます」って約束したのに、放置してたのね?

これ、問題を把握したまま無対策のまま強行した確信犯だから、セブン側に酌量の余地はない pic.twitter.com/d4KegErxCC

— こばさん (@wakwak_koba) 2019年7月3日

Twitterなどで情報を収集していると、セブンイレブンの内部の人も脆弱性を把握していたみたいですが、無対策だったみたいですね。

大きい企業ほど、問題が発覚しても修正に動きづらい側面もあるかもしれません。

コンビニ関連の記事一覧